Non manca giorno senza che arrivino notizie relative ad attacchi informatici ad aziende ed enti. All’inizio del mese, proprio mentre eravamo chiamati alle urne per i quesiti referendari, il comune di Palermo si trovava alle prese con due problemi: la mancata costituzione di un considerevole numero di seggi a causa della rinuncia di altrettanti presidenti di seggio e un attacco informatico che paralizzava buona parte dell’operatività dei servizi ai cittadini.

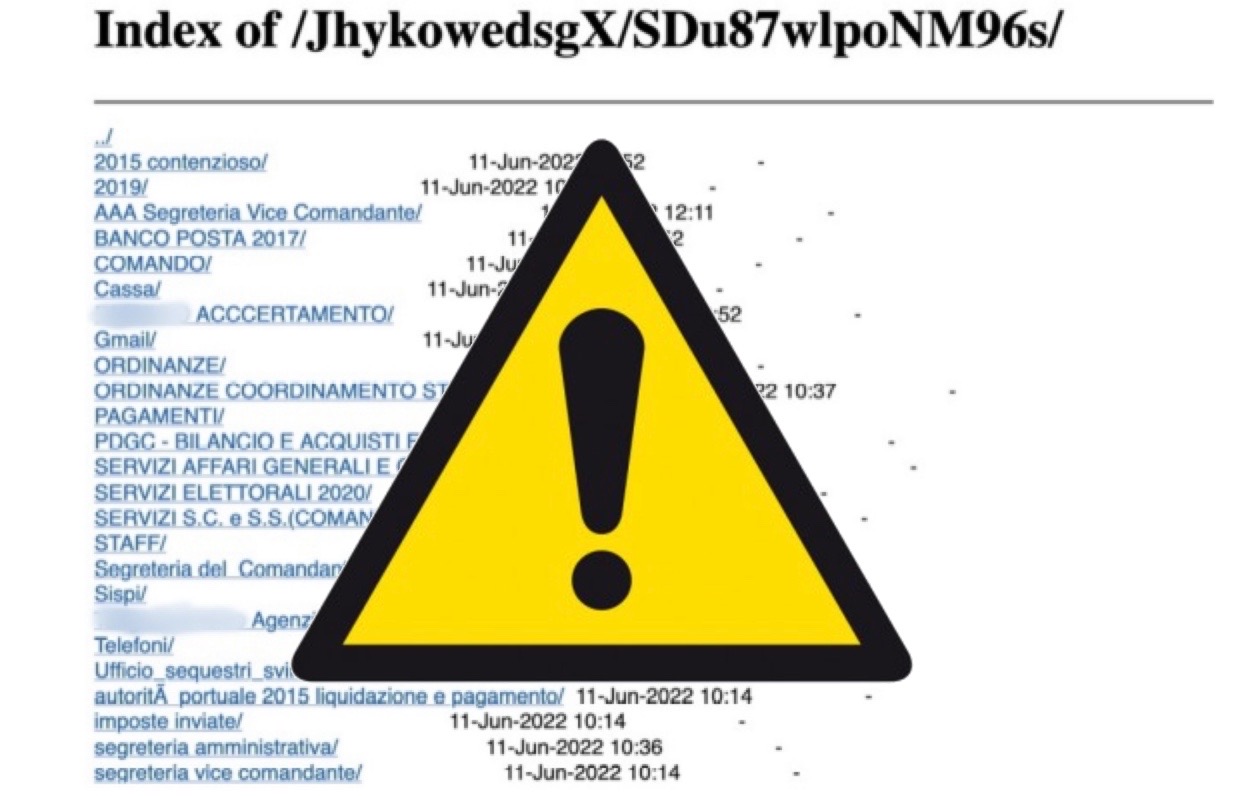

A quanto pare, i dati non sarebbero stati criptati ma copiati con l’intento di chiedere una somma di denaro per scongiurarne la pubblicazione. Protagonista di questo episodio una Cyber gang conosciuta come Vice Society che, ad attacco avvenuto, ha intimato il pagamento di una somma di denaro entro 3 giorni per impedire la pubblicazione, su dark web, dei dati trafugati. L’amministrazione ha deciso di non pagare e, alla scadenza del termine, alcuni dati sono stati divulgati. La Task Force del comune ha isolato e spento i server per consentire tutte le verifiche del caso; questo ha comportato l’interruzione di alcuni servizi quali il pagamento di parcheggi e ZTL, il sistema di videosorveglianza e quelli legati all’anagrafe.

In pasto al web sono finiti verbali di sanzioni e dati anagrafici di vario tipo. Mentre le indagini della procura sono in corso per stabilire se vi siano delle responsabilità, i tecnici si sono messi subito all’opera per capire con esattezza cosa sia stato trafugato, se ci siano danni agli archivi e soprattutto se vi siano altre vulnerabilità del sistema.

Le buone pratiche di igiene informatica suggeriscono la custodia delle credenziali di accesso in modo sicuro ma spesso accade che queste siano, ancora oggi, scritte su etichette incollate direttamente sui pc stessi.

La sostituzione periodica delle password è un altro elemento che troppo spesso viene sottovalutato. Sembra incredibile ma ancora oggi in troppi cadono alla semplice richiesta di inserimento delle credenziali su finti portali o aprendo files zippati senza farsi troppe domande. Ovviamente c’è poi tutto l’hardware e software necessario all’analisi e prevenzione ma senza questi semplici, basilari accorgimenti la difesa dei sistemi informatici è estremamente difficile. Gli occhi degli investigatori sono puntati alle varie procedure seguite dal personale per verificare se ci siano state mancanze o leggerezze. Troppo spesso si corre ai ripari solo a danno avvenuto.